X

Код презентации скопируйте его

Компьютерная преступность и безопасность. Компьютерные преступления в Уголовном кодексе РФ

Скачать эту презентациюПрезентация на тему Компьютерная преступность и безопасность. Компьютерные преступления в Уголовном кодексе РФ

Скачать эту презентациюCлайд 2

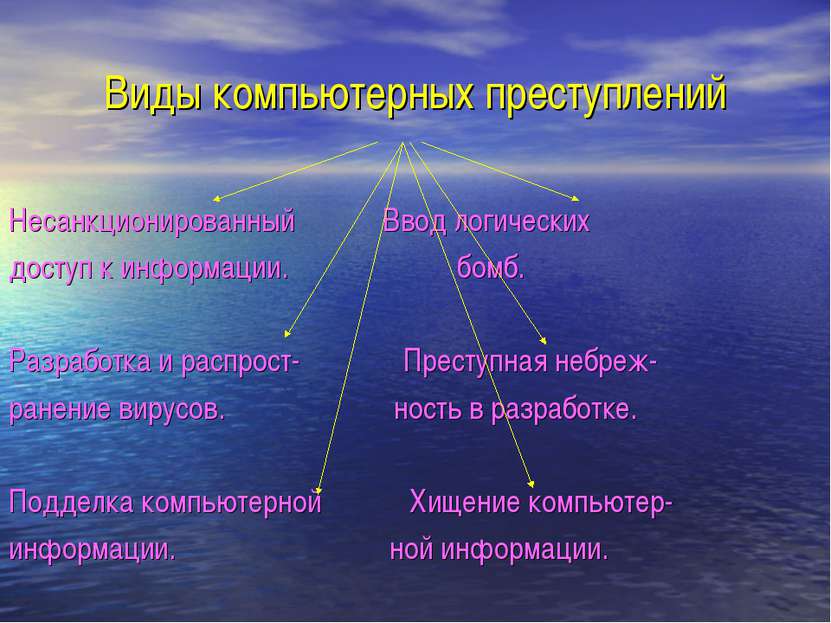

Виды компьютерных преступлений Несанкционированный Ввод логических доступ к информации. бомб. Разработка и распрост- Преступная небреж- ранение вирусов. ность в разработке. Подделка компьютерной Хищение компьютер- информации. ной информации.

Виды компьютерных преступлений Несанкционированный Ввод логических доступ к информации. бомб. Разработка и распрост- Преступная небреж- ранение вирусов. ность в разработке. Подделка компьютерной Хищение компьютер- информации. ной информации.

Cлайд 3

Известно много мер, направленных на предупреждение преступления: Технические Организационные Правовые

Известно много мер, направленных на предупреждение преступления: Технические Организационные Правовые

Cлайд 4

-защита от несанкционированного доступа к системе -резервирование особо важных компьютерных подсистем -организация вычислительных сетей -установка противопожарного оборудования -оснащение замками, сигнализациями

-защита от несанкционированного доступа к системе -резервирование особо важных компьютерных подсистем -организация вычислительных сетей -установка противопожарного оборудования -оснащение замками, сигнализациями

Cлайд 5

-охрана вычислительного центра -тщательный подбор персонала -наличие плана восстановления работоспособности(после выхода из строя) -универсальность средств защиты от всех пользователей

-охрана вычислительного центра -тщательный подбор персонала -наличие плана восстановления работоспособности(после выхода из строя) -универсальность средств защиты от всех пользователей

Cлайд 6

-разработка норм, устанавливающих ответственность за компьютерные преступления -защита авторских прав программистов -совершенствование уголовного и гражданского законодательства

-разработка норм, устанавливающих ответственность за компьютерные преступления -защита авторских прав программистов -совершенствование уголовного и гражданского законодательства

Cлайд 7

Классификация сбоев и нарушений: Сбои оборудования. Потеря информации из-за некорректной работы ПО. Потери, связанные с несанкционированным доступом. Потери, связанные с неправильным хранением архивных данных. Ошибки обслуживающего персонала и пользователей.

Классификация сбоев и нарушений: Сбои оборудования. Потеря информации из-за некорректной работы ПО. Потери, связанные с несанкционированным доступом. Потери, связанные с неправильным хранением архивных данных. Ошибки обслуживающего персонала и пользователей.

Cлайд 8

Способы защиты информации: Шифрование. Физическая защита данных.Кабельная система. Системы электроснабжения. Системы архивирования и дублирования информации.

Способы защиты информации: Шифрование. Физическая защита данных.Кабельная система. Системы электроснабжения. Системы архивирования и дублирования информации.

Cлайд 9

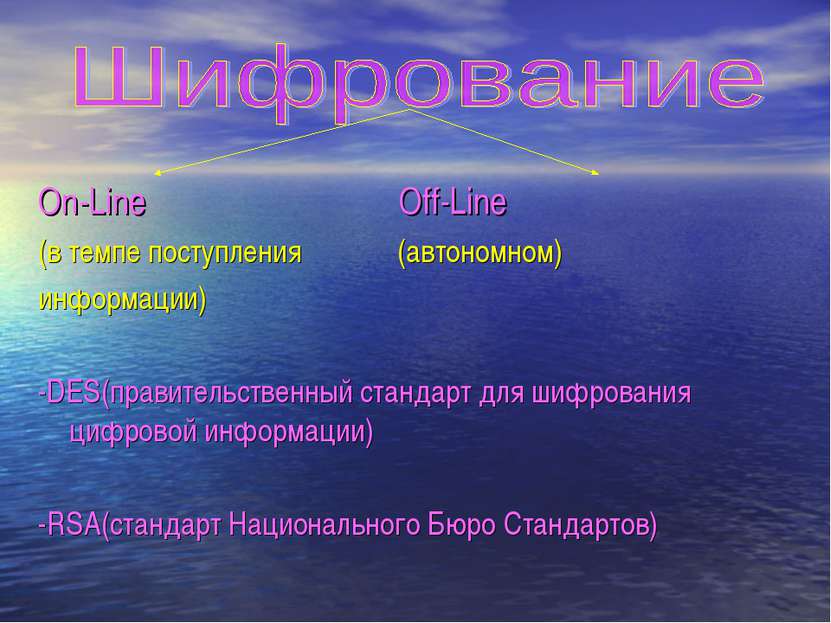

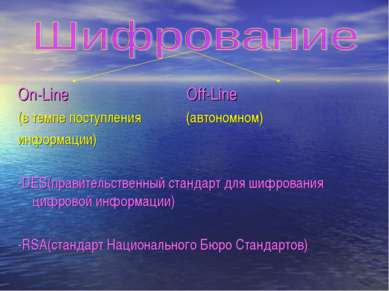

On-Line Off-Line (в темпе поступления (автономном) информации) -DES(правительственный стандарт для шифрования цифровой информации) -RSA(стандарт Национального Бюро Стандартов)

On-Line Off-Line (в темпе поступления (автономном) информации) -DES(правительственный стандарт для шифрования цифровой информации) -RSA(стандарт Национального Бюро Стандартов)

Cлайд 10

Физическая защита. Кабельная система. Структурированные кабельные системы. Аппаратные кабельные системы. Административные подсистемы.

Физическая защита. Кабельная система. Структурированные кабельные системы. Аппаратные кабельные системы. Административные подсистемы.

Cлайд 11

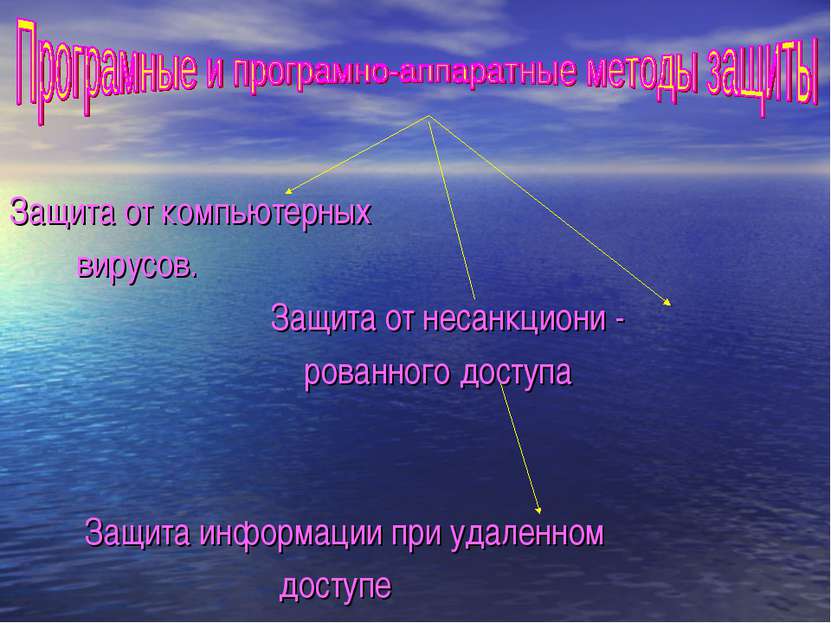

Защита от компьютерных вирусов. Защита от несанкциони - рованного доступа Защита информации при удаленном доступе

Защита от компьютерных вирусов. Защита от несанкциони - рованного доступа Защита информации при удаленном доступе

Cлайд 12

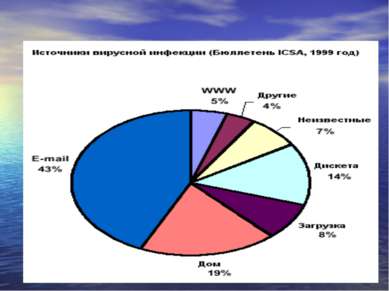

Защита от компьютерных вирусов. 64% из 451 специалистов испытали «на себе» их действие 100-150 новых штаммов ежемесячно Методы защиты - антивирусные программы

Защита от компьютерных вирусов. 64% из 451 специалистов испытали «на себе» их действие 100-150 новых штаммов ежемесячно Методы защиты - антивирусные программы

Cлайд 15

Защита от несанкционированного доступа Обострилась с распространением локальных, глобальных компьютерных сетей. Разграничение полномочий пользователя. Используют встроенные средства сетевых операционных систем. Комбинированный подход – пароль +идентификация по персональному ключу. Смарт – карты.

Защита от несанкционированного доступа Обострилась с распространением локальных, глобальных компьютерных сетей. Разграничение полномочий пользователя. Используют встроенные средства сетевых операционных систем. Комбинированный подход – пароль +идентификация по персональному ключу. Смарт – карты.

Cлайд 16

Используются кабельные линии и радиоканалы. Сегментация пакетов. Специальные устройства контроля. Защита информации от хакеров. Защита информации при удалённом доступе

Используются кабельные линии и радиоканалы. Сегментация пакетов. Специальные устройства контроля. Защита информации от хакеров. Защита информации при удалённом доступе

Cлайд 17

«Законодательство в сфере информации» С 1991 по 1997-10 основных законов: -определяются основные термины и понятия. -регулируются вопросы о распространении информации. -охрана авторских прав. -имущественные и неимущественные отношения.

«Законодательство в сфере информации» С 1991 по 1997-10 основных законов: -определяются основные термины и понятия. -регулируются вопросы о распространении информации. -охрана авторских прав. -имущественные и неимущественные отношения.